ابیوز نت اسکن چیست؟

گاهی افرادی هستند قصد دارند آسیب پذیری ها و باگ های امنیتی یک نرم افزار یا یک شبکه را کشف کنند و با استفاده از یک سری ابزار ها یا تکنیک ها اقدام به اسکن یک شبکه میکنند. اغلب این نرم افزاها توسط افراد متخصص در حوزه امنیت برای شناسایی ایراد ها و نقض های امنیتی مورد استفاده قرار میگیرد تا مشکلات و باگ های امنیتی را شناسایی و برطرف کنند اما زمانی که این ابزار ها توسط افرادی با نیت های آلوده مورد استفاده قرار بگیرد به عنوان سواستفاده یا “ابیوز” شناخته میشود.

اسکن بدون اجازه:

به این معناست که افرادی بدون داشتن مجوز های لازمه و کسب اجازه از مدیر و صاحبین شبکه و سیستم برای شناسایی پورت های باز با استفاده از ابزاری هایی مانند Nmap، یافتن آسیب پذیری سیستم ها و نرم افزار ها با استفاده از ابزاری هایی مثل Nessus اقدام به خرابکاری و دزدیدن اطلاعات میکنند.

حملات دیداس (ِDdos):

اتک های دیداس به نوعی حملات گفته میشود که هدف آن مختل کردن سرویس ها و منابع یک شبکه، سرور یا وبسایت است که کاربر با استفاده از بات نت (Botnet) حجم عظیمی از ترافیک مخرب (درخواست های HTTP یا بسته های TCP/UDP ) سمت سرور یا شبکه هدف ارسال میکنند که باعث میشود با قطعی سرویس ها و پاسخ ندادن به درخواست کاربران مواجه شوید و این امر آغازی بر از دست رفتن درامد شما و آسیب رسیدن به اعتبار برند شما میشود.

ایمیل ابیوز نت اسکن از هتزنر:

ممکن است هتزنر ایمیلی مبنی برا اینکه حساب کاربری شما و آی پی که استفاده میکنید گزارش هایی مبنی بر سواستفاده دریافت کرده باشد و به شما اعلام کند. نمونه ایمیلی که ممکن است برای شما ارسال شود:

Dear irvm,

We have received an abuse report from ncsc-fi-autoreporter@traficom.fi.

Please check the report for details and fix any (potential) problems:

—–

NCSC-FI has received information regarding IP-addresses in your network which may have security problems. The information regarding the problems is included at the end of the message. Data lines have the following format:

asn|ip|source time|domain name|cc|type|uuid|info

Here cc refers to the country code, type to the type of the security problem, and uuid is the unique identifier of the event in Autoreporter. The info column is reserved for any additional information. The column always includes an anonymous identifier for the datasource that is used in the report. All timestamps are given in UTC.

در این ایمیل هتزنر آی پی و پورتی که مشکوک به سواستفاده میباشد را برای شما درج میکند و درخواست میکند تا این مشکل را برطرف کرده و توضیحاتی در رابطه با مشکل پیش آمده را برای هتزنر ارسال کنید.

حل مشکل ابیوز نت اسکن:

راه حلی که برای رهایی از ابیوز هتزنر در رابطه با نت اسکن دارید استفاده از فایروال میباشد. شما میتوانید با فعال کردن فایروال و بستن پورت های اضافه و بازکردن پورت های مورد نیاز از این ابیوز خلاص شوید. در این بخش ما سرویس های ابری لینوکس هتزنر رو مورد بررسی قرار میدیم.

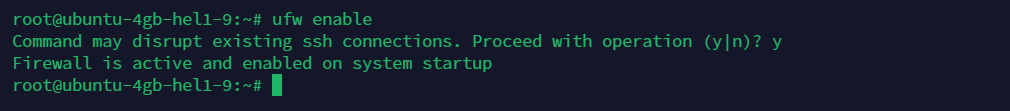

فعال کردن فایروال (ufw):

کافیست در قدم اول از این دستور استفاده کنیم اما دقت داشته باشید ممکن است پورت SSH را تحت تاثیر قرار دهد:

ufw enable

برای اینکه پورت SSH به مشکل نخوره در قدم اول میایم پورت مروبطه در سرور رو باز میکنیم:

ufw allow 22

سپس کافیست در مرحله بعد دستورات زیر را وارد کنید:

sudo iptables -A FORWARD -s 200.0.0.0/8 -j DROP

sudo iptables -A FORWARD -s 102.0.0.0/8 -j DROP

sudo iptables -A FORWARD -s 10.0.0.0/8 -j DROP

sudo iptables -A FORWARD -s 100.64.0.0/10 -j DROP

sudo iptables -A FORWARD -s 169.254.0.0/16 -j DROP

sudo iptables -A FORWARD -s 198.18.0.0/15 -j DROP

sudo iptables -A FORWARD -s 198.51.100.0/24 -j DROP

sudo iptables -A FORWARD -s 203.0.113.0/24 -j DROP

sudo iptables -A FORWARD -s 224.0.0.0/4 -j DROP

sudo iptables -A FORWARD -s 240.0.0.0/4 -j DROP

sudo iptables -A FORWARD -s 255.255.255.255/32 -j DROP

sudo iptables -A FORWARD -s 192.0.0.0/24 -j DROP

sudo iptables -A FORWARD -s 192.0.2.0/24 -j DROP

sudo iptables -A FORWARD -s 127.0.0.0/8 -j DROP

sudo iptables -A FORWARD -s 127.0.53.53 -j DROP

sudo iptables -A FORWARD -s 192.168.0.0/16 -j DROP

sudo iptables -A FORWARD -s 0.0.0.0/8 -j DROP

sudo iptables -A FORWARD -s 172.16.0.0/12 -j DROP

sudo iptables -A FORWARD -s 224.0.0.0/3 -j DROP

sudo iptables -A FORWARD -s 192.88.99.0/24 -j DROP

sudo iptables -A FORWARD -s 169.254.0.0/16 -j DROP

sudo iptables -A FORWARD -s 198.18.140.0/24 -j DROP

sudo iptables -A FORWARD -s 102.230.9.0/24 -j DROP

sudo iptables -A FORWARD -s 102.233.71.0/24 -j DROP

iptables-save

این دستورات در لینوکس به طور خلاصه برای کنترل ترافیک شبکه مورد استفاده قرار میگیره این دستور تمام ترافیکی که از محدوده آیپی برای مثال 200.0.0.0/8 میآید و قرار است از سیستم عبور کند و به شبکههای دیگر هدایت شود را مسدود میکند.

سپس کافیست در مرحله آخر دستورات زیر را وارد کنید:

ufw deny out from any to 10.0.0.0/8

ufw deny out from any to 172.16.0.0/12

ufw deny out from any to 192.168.0.0/16

ufw deny out from any to 100.64.0.0/10

ufw deny out from any to 198.18.0.0/15

ufw deny out from any to 169.254.0.0/16

ufw deny out from any to 102.236.0.0/16

ufw deny out from any to 2.60.0.0/16

ufw deny out from any to 5.1.41.0/12

به طور خلاصه، این دستور تمامی ترافیک خروجی از هر آدرس مبدا به هر آدرس در محدوده مثلا 10.0.0.0/8 را مسدود میکند. به عبارت دیگر، هیچ بستهای نمیتواند از سیستم به آدرسهای آیپی در محدوده 10.0.0.0/8 ارسال شود.

تا به اینجای کار شما تمامی اقدامات لازمه جهت اینکه از ابیوز نت اسکن هتزنر رهایی پیدا کنید را انجام داده اید حال کافی است ایمیلی به هتزنر ارسال کنید و اعلام کنید که پورت هایی که مورد استفاده قرار نمیگیرد را بسته تا این مشکل برطرف شود.