آموزش پورت فورواردینگ و تانلینگ با استفاده از iptables

در این مقاله به آموزش کامل استفاده از ابزار iptables برای مدیریت ترافیک شبکه، فورواردینگ پورت ها، و ایجاد تونل های SSH می پردازیم. با استفاده از iptables می توانید به امنیت شبکه خود افزوده و عملکرد سرور خود را بهبود دهید.

1. پورت فورواردینگ با استفاده از iptables

پورت فورواردینگ یک تکنیک است که در آن ترافیک ورودی به یک پورت خاص در یک سرور به پورت دیگری در سرور مقصد فوروارد می شود. این فرآیند به شما کمک می کند تا بتوانید درخواست ها را به پورت های خاصی در سرورهای مختلف هدایت کنید.

1.1 تنظیم فورواردینگ پورت TCP و UDP

برای فوروارد کردن پورت های خاص مانند 80 (HTTP) یا 443 (HTTPS)، می توانید از دستور زیر استفاده کنید:

sudo iptables -A PREROUTING -t nat -p tcp --dport 80 -j DNAT --to-destination 192.168.1.100:80 sudo iptables -A POSTROUTING -t nat -p tcp --dport 80 -j MASQUERADE

این دستورات تمامی درخواست های TCP به پورت 80 را به سرور 192.168.1.100 فوروارد می کنند. همچنین، دستور MASQUERADE برای ترجمه آدرس شبکه (NAT) استفاده می شود تا آدرس IP مبدأ به آدرس مقصد تغییر کند.

1.2 فوروارد کردن تمامی پورت ها به یک سرور

اگر می خواهید تمام پورت ها را از یک سرور به سرور دیگری منتقل کنید، می توانید از دستور زیر استفاده کنید:

sudo iptables -A PREROUTING -t nat -p tcp -j DNAT --to-destination 192.168.1.100 sudo iptables -A POSTROUTING -t nat -p tcp -j MASQUERADE

این دستورات ترافیک تمام پورت های TCP ورودی به سرور فعلی را به سرور مقصد (192.168.1.100) فوروارد می کنند.

1.3 فوروارد کردن پورت ها به صورت خاص

اگر بخواهید یک پورت خاص را به یک سرور دیگر فوروارد کنید، مثلاً پورت 8080، می توانید از دستور زیر استفاده کنید:

sudo iptables -A PREROUTING -t nat -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:8080 sudo iptables -A POSTROUTING -t nat -p tcp --dport 8080 -j MASQUERADE

این تنظیمات ترافیک به پورت 8080 را به سرور مقصد منتقل می کنند.

2. تانلینگ SSH با استفاده از iptables

تانلینگ SSH یک روش امن برای ارسال ترافیک از یک سرور به سرور دیگر از طریق یک تونل رمزگذاری شده است. با استفاده از iptables می توانیم ترافیک SSH را به سرور مقصد فوروارد کنیم.

2.1 راه اندازی تونل SSH

برای ایجاد یک تونل SSH از سرور مبدا به مقصد، از دستور زیر استفاده می کنیم:

ssh -L 8080:localhost:80 user@192.168.1.100

این دستور پورت 8080 در سرور مبدا را به پورت 80 در سرور مقصد (192.168.1.100) فوروارد می کند. به این ترتیب، ترافیک HTTP از سرور مبدا به مقصد منتقل می شود.

2.2 استفاده از iptables برای تانلینگ

برای پیکربندی iptables به گونه ای که ترافیک SSH به درستی فوروارد شود، می توانید از دستورات زیر استفاده کنید:

sudo iptables -A PREROUTING -t nat -p tcp --dport 22 -j DNAT --to-destination 192.168.1.100:22 sudo iptables -A POSTROUTING -t nat -p tcp --dport 22 -j MASQUERADE

این تنظیمات ترافیک SSH (پورت 22) را به سرور مقصد فوروارد می کنند.

3. مشکلات رایج در تنظیمات iptables و نحوه رفع آن ها

3.1 مشکلات در فوروارد کردن پورت ها

یکی از مشکلات رایج هنگام فوروارد کردن پورت ها این است که ترافیک به درستی به مقصد منتقل نمی شود. این مشکل ممکن است به دلیل تنظیمات نادرست iptables یا فایروال های اضافی باشد.

راه حل:

– اطمینان حاصل کنید که پورت ها به درستی فوروارد شده اند و هیچ محدودیت اضافی در فایروال های دیگر وجود ندارد.

– از دستور iptables -L برای مشاهده وضعیت قوانین جاری استفاده کنید.

3.2 عدم دسترسی به سرور از خارج

اگر سرور از خارج قابل دسترسی نیست، ممکن است iptables دسترسی ورودی به برخی از پورت ها را مسدود کرده باشد.

راه حل:

– از دستور iptables -L برای بررسی قوانین ورودی استفاده کنید.

– بررسی کنید که آیا قوانینی مانند DROP یا REJECT برای پورت هایی که نیاز دارید، تنظیم شده است یا خیر.

3.3 مشکلات مربوط به تانلینگ SSH

اگر تونل SSH شما به درستی کار نمی کند، ممکن است مشکلی در تنظیمات iptables یا پیکربندی SSH وجود داشته باشد.

راه حل:

– اطمینان حاصل کنید که پورت های مورد نیاز (مانند پورت 22 برای SSH) به درستی فوروارد شده اند.

4. امنیت شبکه و نکات مربوط به فایروال های iptables

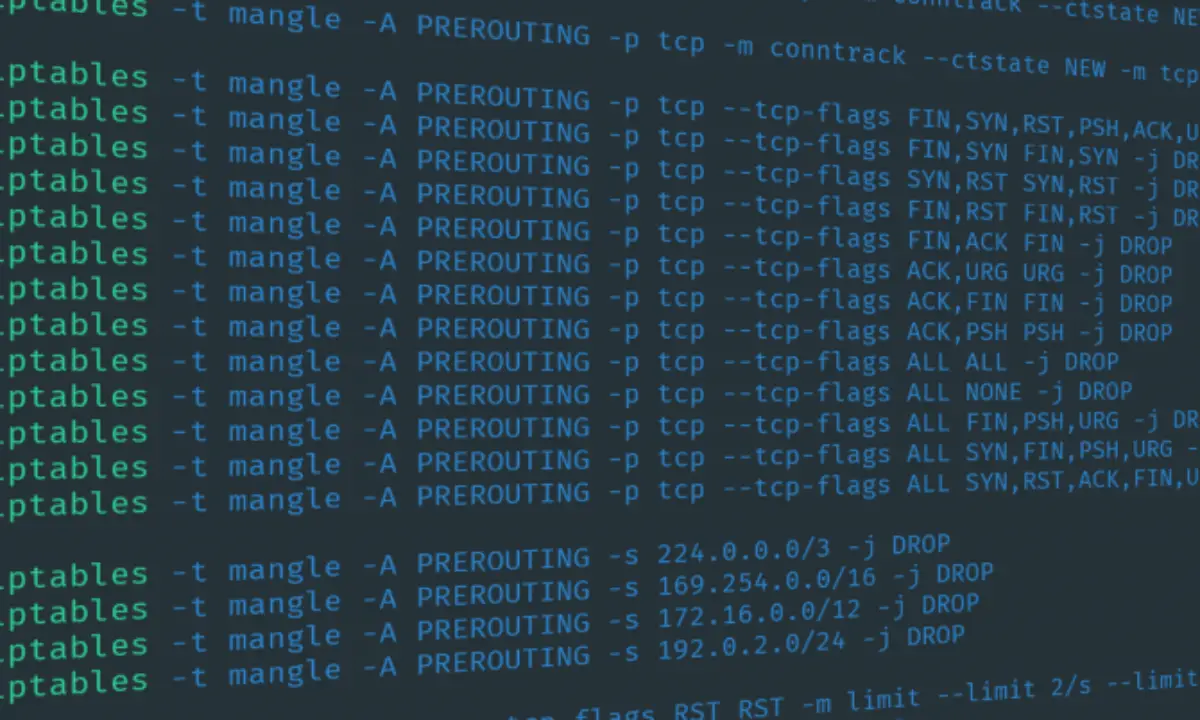

4.1 استفاده از iptables برای محافظت در برابر حملات DDoS

یکی از کاربردهای مهم iptables، استفاده از آن برای محافظت در برابر حملات DDoS (Distributed Denial of Service) است. با پیکربندی صحیح iptables، می توان ترافیک های مخرب و حجم بالای درخواست ها را شناسایی کرده و از آنها جلوگیری کرد.

دستور:

برای جلوگیری از حملات DDoS، می توانید تعداد درخواست های ورودی به پورت های خاص را محدود کنید:

sudo iptables -A INPUT -p tcp --dport 80 -m limit --limit 10/s -j ACCEPT

این دستور تنها 10 درخواست در ثانیه به پورت 80 را مجاز می کند و درخواست های اضافی را مسدود می کند.

4.2 استفاده از iptables برای مسدود کردن آدرس های IP مخرب

برای مسدود کردن ترافیک ورودی از آدرس های IP مشکوک، می توانید از دستور زیر استفاده کنید:

sudo iptables -A INPUT -s 192.168.1.100 -j DROP

این دستور تمام ترافیک ورودی از آدرس IP 192.168.1.100 را مسدود می کند.

4.3 استفاده از iptables برای انجام فیلترینگ بر اساس پروتکل ها

در برخی موارد، ممکن است بخواهید فقط ترافیک خاصی را اجازه دهید. به عنوان مثال، اگر می خواهید فقط ترافیک HTTP و HTTPS را از طریق سرور بگذرانید، می توانید از دستورات زیر استفاده کنید:

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT sudo iptables -A INPUT -j DROP

این دستورات فقط اجازه می دهند ترافیک HTTP و HTTPS وارد سرور شود و تمامی پروتکل های دیگر را مسدود می کنند.

5. روش های تکمیلی برای استفاده از iptables

5.1 استفاده از iptables برای تجزیه و تحلیل ترافیک

برای تجزیه و تحلیل ترافیک شبکه و مشاهده فعالیت ها، می توانید از دستور زیر استفاده کنید تا هر ترافیک ورودی و خروجی را به فایل لاگ ارسال کنید.

sudo iptables -A INPUT -j LOG --log-prefix "IPTables_INPUT: " sudo iptables -A OUTPUT -j LOG --log-prefix "IPTables_OUTPUT: "

5.2 استفاده از iptables برای کنترل دسترسی به منابع خاص

با استفاده از iptables، شما می توانید دسترسی به منابع خاص مانند سرویس های مختلف را کنترل کنید.

sudo iptables -A INPUT -p tcp --dport 80 -s 192.168.0.10 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 80 -j DROP

نتیجه گیری

در این مقاله، به طور کامل توضیح داده شد که چگونه می توانید از iptables برای فوروارد کردن پورت ها، تانلینگ SSH، و محافظت در برابر تهدیدات شبکه استفاده کنید. علاوه بر این، مشکلات رایج در تنظیمات iptables و راه حل های آن بررسی شد و روش های تکمیلی برای بهینه سازی و تجزیه و تحلیل ترافیک شبکه معرفی گردید. با استفاده از این ابزار قدرتمند، شما می توانید امنیت و عملکرد شبکه خود را به طور قابل توجهی بهبود ببخشید.